Schutzverletzung

Bei Computern tritt eine Schutzverletzung (von englisch segmentation fault oder segmentation violation, kurz segfault) oder Zugriffsverletzung (engl. access violation) auf, wenn ein Computerprogramm auf eine Ressource (insbesondere auf Speicher) zuzugreifen versucht, die vor einem solchen Zugriff geschützt ist bzw. nicht erreichbar sein soll. Hierbei sendet der Kernel ein Signal zum Prozess, der den Fehlgriff ausgelöst hat, was im Normalfall in dessen Beendigung resultiert. Der Speicherschutz moderner Betriebssysteme und die Memory Protection Units der Mikrocontroller sind Vorkehrungen für andere Prozesse und das Betriebssystem.

Nicht jeder fehlerhafte Speicherzugriff löst die Ausnahmebedingung Schutzverletzung aus. Ein und derselbe Programmfehler kann, abhängig vom allgemeinen Systemzustand und damit mehr oder weniger zufällig, einen Absturz wegen Schutzverletzung auslösen, zu arithmetisch falschen Rechenergebnissen oder anderen unerwünschten Systemverhalten führen oder auch ganz folgenlos bleiben.

Die englische Bezeichnung segmentation fault stammt aus einer Zeit, in der Speicherbereiche durch Segmentierung vor unerlaubtem Zugriff geschützt wurden. Heute werden andere Schutzmechanismen verwendet, insbesondere Paging; der Terminus segmentation fault hat sich aber unverändert erhalten. Der segmentation fault ist nicht zu verwechseln mit dem page fault (Seitenfehler), der lediglich das Programm so lange unterbricht, bis die fehlende Seite vom Sekundärspeicher in den Hauptspeicher geladen wurde.

Unter Unix löst segmentation violation die Ausnahmebedingung SIGSEGV (Ausnahme dezimal 11, hexadezimal B, 0x0B) aus.[1] Bei IA-32 bzw. x86-Prozessoren wird eine Speicherzugriffsverletzung als Allgemeine Schutzverletzung (Ausnahme dezimal 13, hexadezimal D, 0x0D) bezeichnet, die über einen Interrupt ausgelöst wird.[2]

Beispiele

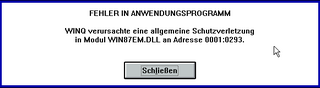

[Bearbeiten | Quelltext bearbeiten]Massenhaftes Auftreten von Schutzverletzungen deutet auf konzeptionelle Schwächen eines Betriebssystems, eines Treibers, einer Programmiersprache oder eines Programms hin. Einem breiten Publikum in Erinnerung geblieben ist die Fehlermeldung „Allgemeine Schutzverletzung in“, gefolgt von einer Hexadezimal-Adresse, mit der Programme unter frühen Microsoft-Windows-Versionen häufig abstürzten (der sog. Blue Screen of Death).

Ein Grund für gehäuftes Auftreten von Schutzverletzungen kann auch defekter Arbeitsspeicher oder andere defekte Hardware sein. Dabei werden durch Hardwarefehler unbeabsichtigte Adressen angesprochen (z. B. genügt es, ein einzelnes Bit einer Adresse zu wechseln). Auch Übertakten oder ein fehlerhaft programmierter Gerätetreiber kann solche Fehler auslösen, ohne dass dafür ein Defekt notwendig ist.

Beispiel eines C-Programmes, das so gut wie immer und auf jedem System eine Schutzverletzung auslöst:

int main(void)

{

/* Initialisiere den Zeiger ptr mit der Speicheradresse 0.

Das ist erlaubt, obwohl diese Adresse zu einem geschützten

Bereich gehört. */

int* ptr = (int*) 0;

/* Nun versuche, irgendeinen Wert (z.B. 42) in die Adresse 0

zu schreiben. Das wird eine Schutzverletzung auslösen. */

*ptr = 42;

return 0;

}

Einzelnachweise

[Bearbeiten | Quelltext bearbeiten]- ↑ Quelltext der UNIX-Header-Datei bits/signum-generic.h. Sourceware.org; abgerufen am 23. Juli 2023.

- ↑ Klaus Wüst: Mikroprozessortechnik: Grundlagen, Architekturen und Programmierung von Mikroprozessoren, Mikrocontrollern und Signalprozessoren. 3. Auflage, Vieweg+Teubner Verlag, Wiesbaden 2009, ISBN 978-3-8348-0461-7, S. 174–179.